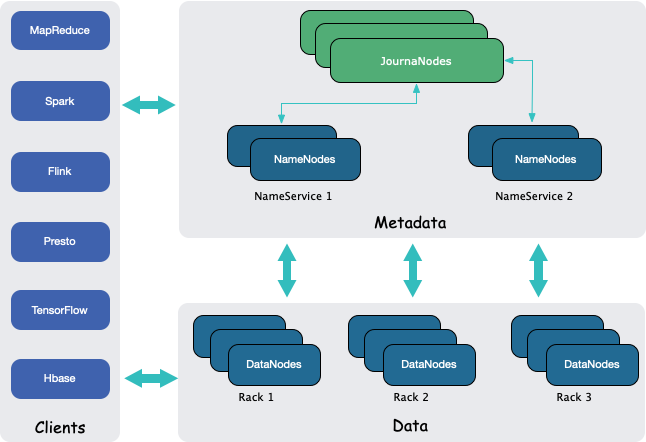

security.client.protocol.acl

ACL for ClientProtocol, which is used by user code via the DistributedFileSystem.

security.client.datanode.protocol.acl

ACL for ClientDatanodeProtocol, the client-to-datanode protocol for block recovery.

security.datanode.protocol.acl

ACL for DatanodeProtocol, which is used by datanodes to communicate with the namenode.

security.inter.datanode.protocol.acl

ACL for InterDatanodeProtocol, the inter-datanode protocol for updating generation timestamp.

security.namenode.protocol.acl

ACL for NamenodeProtocol, the protocol used by the secondary namenode to communicate with the namenode.

security.inter.tracker.protocol.acl

ACL for InterTrackerProtocol, used by the tasktrackers to communicate with the jobtracker.

security.job.submission.protocol.acl

ACL for JobSubmissionProtocol, used by job clients to communciate with the jobtracker for job submission, querying job status etc.

security.task.umbilical.protocol.acl

ACL for TaskUmbilicalProtocol, used by the map and reduce tasks to communicate with the parent tasktracker.

security.refresh.policy.protocol.acl

ACL for RefreshAuthorizationPolicyProtocol, used by the dfsadmin and mradmin commands to refresh the security policy in-effect.

security.ha.service.protocol.acl

ACL for HAService protocol used by HAAdmin to manage the active and stand-by states of namenode.

$HADOOP_CONF_DIR/hadoop-policy.xml中的上述10个属性分别是用来控制不同服务的访问权限的。每个属性的值需要遵守一定的格式:每个可配置多个用户,用户之间用“,”分割;同时也可配置多个用户组,分组之间用“,”分割,用户和分组之间用空格分割,比如:Example: user1,user2 group1,group2。如果只有分组,需要在分组前面保留一个空格。如果这个值是*,这说明所有的用户都可以访问相应的服务。

下面举几个例子来说明:

(1)、如果只允许某个用户或者某个组内的所有用户提交Mapreduce任务,可以配置如下:

对关于访问NameNode或者JobTracker的service-level authorization修改,不需要重启相应的守护进程,但是集群管理员需要通过下面的命令来加载已经修改的配置:如果修改了有关NameNode的服务配置,可以用下面的命令来动态加载